Como identificar e evitar golpes de phishing em cripto tornou-se uma competência de sobrevivência no ecossistema financeiro digital. Você realmente acredita que está seguro apenas porque usa senhas fortes? Pense novamente. Enquanto você lê este parágrafo, dezenas de carteiras digitais estão sendo esvaziadas em algum lugar do mundo através de uma técnica que não precisa de hackers geniais ou tecnologia de ponta – apenas da sua desatenção momentânea.

A arte do engano não é novidade na história humana. Desde os cavalos de Troia até os golpistas de porta em porta, a manipulação psicológica sempre foi mais eficiente que a força bruta. No universo das criptomoedas, esse princípio ancestral ganhou roupagem digital e proporções catastróficas. O phishing, que começou como e-mails desajeitados pedindo senhas bancárias nos anos 2000, evoluiu para uma indústria sofisticada que movimenta bilhões anualmente.

A relevância deste tema transcende qualquer tendência passageira do mercado cripto. Estamos falando de um fenômeno que representa a interseção entre vulnerabilidade humana e tecnologia descentralizada. Enquanto o blockchain oferece segurança criptográfica inquebrável, ele também cria um ambiente onde erros humanos são permanentes e irreversíveis. Não existe botão de “desfazer” quando você autoriza uma transação maliciosa. Não há gerente de banco para ligar reclamando do débito suspeito.

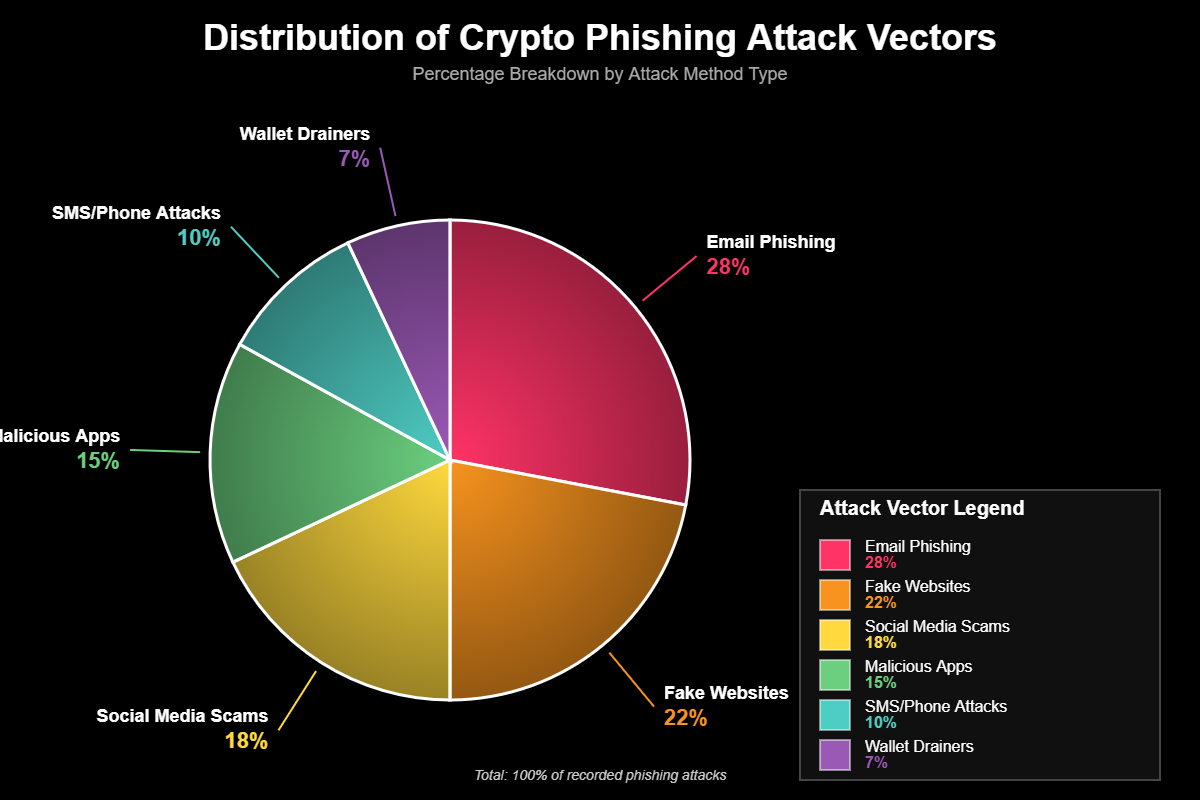

O cenário atual revela números alarmantes que deveriam tirar o sono de qualquer investidor digital. As perdas com fraudes relacionadas a criptomoedas ultrapassaram marcas históricas, com esquemas de phishing representando uma parcela significativa desse montante devastador. O mais preocupante não é apenas o volume financeiro, mas a taxa de crescimento e sofisticação desses ataques, que agora incorporam inteligência artificial, deepfakes e engenharia social de nível profissional.

A Anatomia do Golpe Digital Perfeito

Entender como funciona um ataque de phishing em criptomoedas é como desmontar um relógio suíço – cada engrenagem tem sua função precisa. O golpista não está tentando quebrar sua fortaleza digital através das paredes; ele simplesmente toca a campainha e espera você abrir a porta. A genialidade está na simplicidade disfarçada de complexidade.

O processo geralmente inicia com o que especialistas chamam de “vetor de ataque inicial”. Pode ser um e-mail extremamente convincente da sua exchange favorita, alertando sobre atividade suspeita. Talvez seja uma mensagem no Telegram de um “administrador” oferecendo suporte técnico. Ou ainda um anúncio patrocinado no Google que leva a uma réplica perfeita do site da sua carteira digital. A criatividade dos criminosos não conhece limites.

A segunda fase envolve criar urgência artificial. Seu cérebro, sob pressão, toma decisões diferentes daquelas que tomaria em estado calmo. “Sua conta será bloqueada em 24 horas”, “Alguém tentou acessar sua carteira de outro país”, “Ganhe tokens grátis – oferta válida apenas hoje”. Essas frases ativam mecanismos primitivos do nosso sistema nervoso que priorizam ação imediata sobre análise criteriosa.

Na terceira etapa, vem a captura propriamente dita. Você clica no link, digita suas credenciais em um site falso, ou pior, compartilha sua frase de recuperação acreditando estar “verificando” sua identidade. Em questão de segundos, o ataque está completo. Suas chaves privadas agora pertencem a outra pessoa, e sua criptomoeda está a caminho de uma carteira anônima em algum servidor offshore.

Os Rostos Múltiplos do Phishing Moderno

Se você imagina phishing apenas como e-mails mal escritos com erros de ortografia, prepare-se para uma atualização forçada da realidade. Os golpes evoluíram de maneira assustadora, fragmentando-se em diversas categorias especializadas, cada uma explorando vetores específicos de vulnerabilidade.

Drainers de Carteira: O Vampiro Digital

Os wallet drainers representam a vanguarda tecnológica do crime cripto. Não se trata mais de roubar senhas – isso é coisa do passado. Esses programas maliciosos induzem você a assinar contratos inteligentes que concedem permissões aparentemente inofensivas. Você pensa que está aprovando uma transação de alguns centavos para “verificar” sua participação em um airdrop. Na realidade, está entregando controle total sobre todos os ativos da sua carteira.

A sofisticação chegou ao ponto de existir “Drainer-as-a-Service” – plataformas onde criminosos menos técnicos podem alugar essas ferramentas já prontas. É a democratização do crime digital, reduzindo barreiras de entrada e multiplicando exponencialmente o número de ataques ativos simultaneamente. Alguns desses serviços chegam a oferecer suporte técnico e atualizações regulares, funcionando como startups legítimas no submundo digital.

Spear Phishing: Quando o Ataque é Pessoal

Enquanto phishing tradicional é como lançar uma rede ampla esperando pegar alguns peixes, o spear phishing é caça direcionada com rifle de precisão. O criminoso estuda você durante semanas, analisa suas redes sociais, identifica suas conexões profissionais, entende seus interesses no mundo cripto. Quando o ataque finalmente acontece, cada detalhe foi personalizado para você especificamente.

Imagine receber um e-mail de alguém que aparentemente trabalha no mesmo projeto DeFi que você está acompanhando. O remetente menciona conversas recentes da comunidade, usa jargões específicos do nicho, até faz referência a pessoas que você realmente conhece. A guarda baixa é inevitável. Afinal, como isso poderia ser um golpe se demonstra tanto conhecimento contextual?

Sites Clonados: O Espelho Distorcido

A réplica de interfaces legítimas atingiu níveis de perfeição que confundiriam até profissionais experientes. Não estamos falando de imitações grosseiras com cores erradas e logos pixelados. Os sites falsos modernos copiam cada pixel, cada animação, cada funcionalidade aparente do original. A diferença pode estar em um único caractere na URL – uma letra “l” minúscula substituída por um “I” maiúsculo, um hífen adicional, ou um domínio com extensão levemente diferente.

Esses clones frequentemente aparecem nos primeiros resultados de busca através de anúncios pagos. Você pesquisa o nome da sua exchange, clica no primeiro link (que é um anúncio), e aterrissa em território inimigo sem sequer perceber. O site funciona perfeitamente, aceita suas credenciais, talvez até mostre saldo falso. Enquanto isso, nos bastidores, suas informações já estão sendo utilizadas no site verdadeiro para drenar seus fundos reais.

Sinais de Alerta que Você Não Pode Ignorar

Desenvolver radar para detectar ameaças é como aprender um novo idioma – no início parece impossível, mas com prática torna-se segunda natureza. Existem padrões comportamentais que caracterizam praticamente todos os golpes de phishing, independente de quão sofisticados sejam tecnicamente.

Primeiro, desconfie de qualquer comunicação que crie sensação de emergência. Empresas legítimas raramente operam através de ameaças de “última chance” ou “ação imediata necessária”. Exchanges confiáveis não vão desabilitar sua conta sem aviso prévio por e-mail. Projetos sérios não fazem airdrops que expiram em duas horas. Urgência artificial é a ferramenta número um do phishing porque ela cortocircuita seu processo normal de tomada de decisão.

Segundo, questione qualquer solicitação de informações sensíveis que chegue até você. Nenhuma empresa legítima jamais pedirá sua frase de recuperação, suas chaves privadas ou sua senha completa por e-mail, mensagem direta ou qualquer outro meio de comunicação. Isso deveria ser tratado com o mesmo ceticismo que um estranho pedindo as chaves da sua casa. Se parecer suspeito, é porque provavelmente é.

Terceiro, examine URLs com lupa antes de inserir qualquer informação. Não confie apenas no que aparece no corpo do e-mail ou mensagem. Passe o cursor sobre links para revelar o destino real. Digite endereços manualmente quando possível. Use marcadores de sites que você visita frequentemente. Um único caractere de diferença pode significar a diferença entre segurança e catástrofe financeira.

Quarto, preste atenção à qualidade da comunicação. Embora golpes modernos tenham melhorado dramaticamente em termos de gramática e apresentação, ainda há sinais sutis. Formatação inconsistente, logos de baixa resolução, fraseamento estranho ou demasiadamente genérico (“Prezado usuário” ao invés do seu nome) são bandeiras vermelhas. Empresas profissionais investem em comunicação de qualidade.

Estratégias Defensivas para Proteção Total

Segurança em criptomoedas não é um produto que você compra; é um processo que você implementa. Cada camada adicional de proteção reduz significativamente suas chances de vitimização. Pensar em termos de “defesa em profundidade” significa aceitar que nenhuma medida isolada é perfeita, mas múltiplas camadas combinadas criam barreiras quase intransponíveis.

Autenticação Multifator: Sua Segunda Porta Blindada

Se alguém consegue sua senha, a autenticação multifator (2FA) é o que impede que essa informação sozinha seja suficiente para acessar sua conta. Porém, nem toda autenticação multifator é criada igual. SMS como segundo fator é melhor que nada, mas vulnerável a ataques de SIM swapping onde criminosos convencem sua operadora telefônica a transferir seu número para outro chip.

Aplicativos autenticadores como Google Authenticator ou Authy oferecem segurança substancialmente superior. Chaves de segurança física, como YubiKey, representam o padrão-ouro atualmente disponível. São pequenos dispositivos USB que você precisa inserir fisicamente no computador para autorizar logins. Mesmo que um atacante tenha sua senha e acesso ao seu e-mail, sem o dispositivo físico, ele está bloqueado.

Carteiras de Hardware: O Bunker do Mundo Digital

Manter grandes quantias em carteiras conectadas à internet é equivalente a deixar pilhas de dinheiro na varanda de casa. Funcional para transações diárias, imprudente para economias de longo prazo. Carteiras de hardware mantêm suas chaves privadas offline, fisicamente isoladas de qualquer conexão com a internet e, portanto, imunes a ataques remotos de phishing que dependem de acesso digital.

Quando você precisa fazer uma transação, conecta temporariamente o dispositivo, autoriza a operação específica através de confirmação física no próprio hardware, e desconecta novamente. Mesmo que seu computador esteja completamente comprometido por malware, o atacante não consegue mover fundos sem acesso físico ao dispositivo e conhecimento do PIN que o protege.

Educação Contínua: A Defesa que Nunca Dorme

O campo de batalha da segurança cripto está em constante evolução. Técnicas que eram eficazes seis meses atrás podem estar obsoletas agora. Golpistas inovam incessantemente, testando novas abordagens, explorando vulnerabilidades recém-descobertas, adaptando-se a contramedidas. Sua educação precisa seguir o mesmo ritmo.

Participe de comunidades focadas em segurança. Siga pesquisadores de segurança em redes sociais. Leia relatórios sobre incidentes recentes. Não para alimentar paranoia, mas para desenvolver familiaridade com padrões emergentes. Conhecimento não é apenas poder; em segurança digital, conhecimento é literalmente dinheiro no banco.

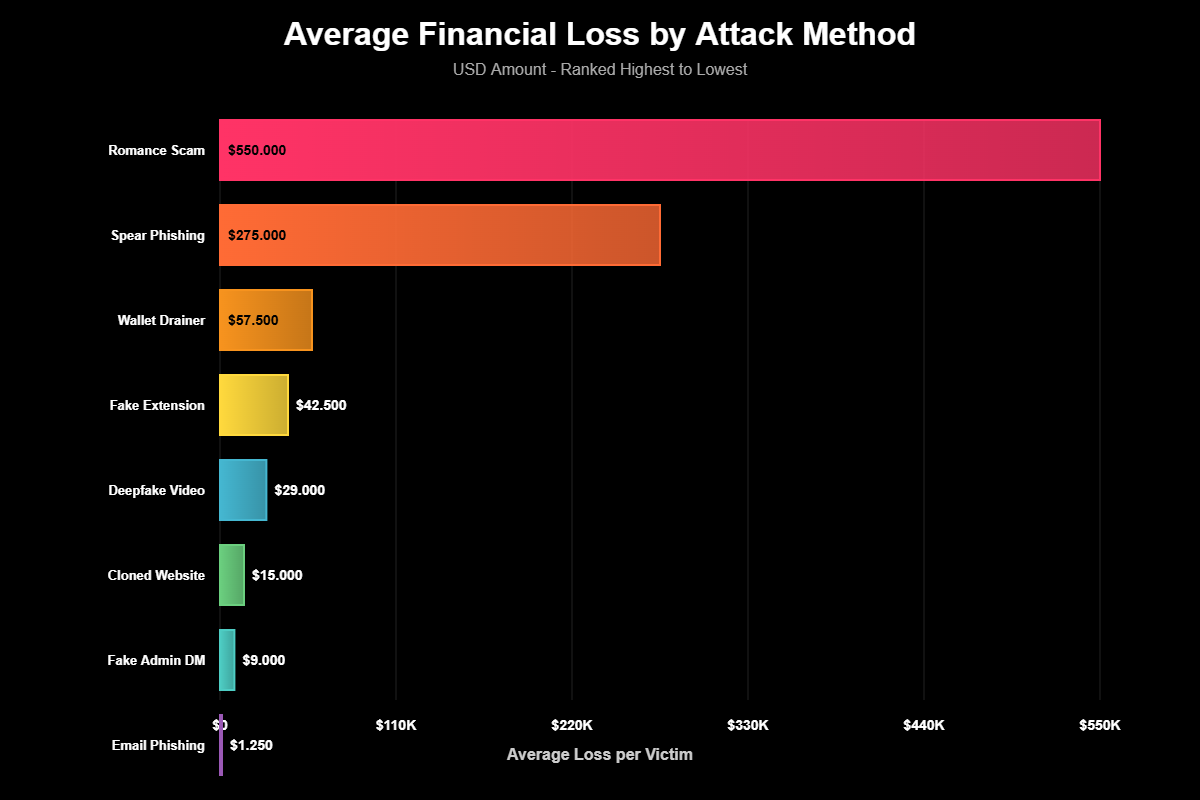

| Método de Ataque | Nível de Sofisticação | Taxa de Sucesso | Dano Médio | Tempo de Execução | Principal Vetor | Melhor Defesa |

|---|---|---|---|---|---|---|

| E-mail Phishing Genérico | Baixo | 3-5% | $500-$2.000 | Minutos | E-mail em massa | Verificação de remetente + educação básica |

| Site Clonado de Exchange | Médio | 12-18% | $5.000-$25.000 | Horas | Anúncios pagos e SEO | Marcadores de navegador + verificação de URL |

| Wallet Drainer via Contrato Malicioso | Alto | 25-35% | $15.000-$100.000 | Segundos | Sites falsos de airdrop | Carteira de hardware + análise de contratos |

| Spear Phishing Direcionado | Muito Alto | 40-60% | $50.000-$500.000 | Dias/Semanas | E-mail personalizado + engenharia social | Verificação em múltiplos canais + ceticismo |

| Ataque via Discord/Telegram Fake | Médio | 15-20% | $3.000-$15.000 | Minutos/Horas | DM de admin falso | Verificação de perfil oficial + nunca compartilhar seeds |

| Extensão de Navegador Maliciosa | Alto | 30-45% | $10.000-$75.000 | Após instalação: instantâneo | Chrome Web Store falsa | Instalar apenas de fontes oficiais verificadas |

| Deepfake de Influencer | Muito Alto | 20-30% | $8.000-$50.000 | Horas | Vídeo falso em redes sociais | Verificação em canais oficiais múltiplos |

| Pig Butchering (Romance Scam) | Extremo | 65-80% | $100.000-$1.000.000+ | Semanas/Meses | Relacionamento falso construído | Ceticismo extremo + nunca misturar romance e cripto |

Vantagens e Desvantagens das Principais Medidas de Proteção

Pontos Positivos das Estratégias Defensivas

- Autenticação multifator reduz drasticamente o risco de acesso não autorizado mesmo quando senhas são comprometidas, criando uma barreira adicional significativa

- Carteiras de hardware isolam completamente suas chaves privadas do ambiente online, tornando impossível o roubo remoto por phishing digital

- Verificação manual de URLs antes de inserir credenciais elimina a grande maioria dos ataques baseados em sites clonados

- Educação contínua sobre novas técnicas de golpe mantém você atualizado contra ameaças emergentes que ainda não têm contramedidas amplamente conhecidas

- Uso de endereços de e-mail separados para diferentes exchanges dificulta ataques coordenados e limita danos potenciais

- Listas brancas de endereços de retirada impedem transferências não autorizadas mesmo se o atacante acessar sua conta

- Códigos anti-phishing personalizados permitem identificar imediatamente comunicações legítimas da sua exchange versus tentativas de fraude

Pontos Negativos e Desafios da Implementação

- Autenticação multifator adiciona fricção ao processo de login, tornando transações rápidas mais demoradas e potencialmente frustrantes

- Carteiras de hardware representam custo adicional que pode ser proibitivo para investidores iniciantes com capital limitado

- Verificação constante de URLs e remetentes demanda tempo e atenção que nem sempre temos disponível em momentos de urgência

- Excesso de precauções pode levar à paralisia decisória, fazendo você perder oportunidades legítimas por medo excessivo

- Educação contínua requer investimento significativo de tempo em um mercado onde muitos já sentem sobrecarga informacional

- Múltiplas camadas de segurança aumentam a complexidade do sistema, criando mais pontos onde você pode cometer erros ou esquecer credenciais

- Algumas medidas de segurança entram em conflito com a proposta de descentralização e anonimato que atrai muitos ao mundo cripto

O Fator Humano: Seu Elo Mais Fraco e Mais Forte

Toda a tecnologia do mundo não vale nada se o elemento humano falha. Você é simultaneamente a vulnerabilidade principal e a linha de defesa mais importante do seu patrimônio digital. Entender essa dualidade é crucial para desenvolver postura de segurança genuinamente eficaz.

Criminosos não estão explorando falhas no Bitcoin ou Ethereum – estão explorando falhas na psicologia humana. Vieses cognitivos que evoluíram ao longo de milhões de anos para nos manter seguros em savanas africanas agora nos tornam vulneráveis em savanas digitais. O viés de autoridade faz você confiar em e-mails que parecem vir de figuras respeitáveis. O viés de escassez faz ofertas limitadas parecerem irresistíveis. O viés de confirmação faz você aceitar informações que validam seus desejos de lucro rápido.

Reconhecer essas fraquezas não é admitir derrota; é ganhar autoconsciência que permite compensação estratégica. Quando você sente urgência, pare. Quando algo parece bom demais, questione. Quando alguém pede informação sensível, recuse primeiro e verifique depois. Esses protocolos mentais simples podem parecer paranoia, mas representam pragmatismo informado.

Tecnologias Emergentes no Campo de Batalha

A guerra entre atacantes e defensores continua escalando. Inteligência artificial agora capacita ambos os lados com ferramentas cada vez mais poderosas. Golpistas utilizam IA para gerar e-mails perfeitamente escritos em qualquer idioma, criar deepfakes convincentes de CEOs de exchanges, e até simular conversas naturais prolongadas em esquemas de romance.

Simultaneamente, defensores empregam machine learning para identificar padrões suspeitos em tempo real, detectar anomalias comportamentais antes que danos ocorram, e criar sistemas de reputação descentralizados que tornam mais difícil para golpistas operarem anonimamente. A corrida armamentista tecnológica não mostra sinais de desaceleração.

Blockchain analytics está se tornando ferramenta crucial para rastreamento de fundos roubados. Embora transações sejam pseudônimas, não são completamente anônimas. Empresas especializadas conseguem seguir trilhas digitais através de múltiplas carteiras e exchanges, às vezes recuperando ativos ou identificando criminosos. Isso cria efeito dissuasório gradual, embora ainda insuficiente para eliminar o problema.

O Papel das Exchanges e Plataformas

Exchanges centralizadas enfrentam dilema interessante. Por um lado, são frequentemente vítimas de phishing por associação – criminosos usam suas marcas e reputações. Por outro, têm responsabilidade e interesse próprio em proteger usuários. Afinal, cada vítima de golpe é potencialmente um cliente perdido e manchas na reputação da plataforma.

As melhores exchanges implementam múltiplas camadas de proteção: códigos anti-phishing que aparecem em todas as comunicações legítimas, sistemas de detecção de dispositivos novos que bloqueiam logins suspeitos, períodos de espera para retiradas de novos endereços, e educação proativa através de alertas e tutoriais integrados à plataforma.

Porém, existe tensão inevitável entre segurança e conveniência. Usuários reclamam quando precisam passar por verificações extensas. Crescimento de negócios pode sofrer se processos são muito restritivos. Encontrar equilíbrio adequado é desafio constante que cada plataforma resolve diferentemente.

Aspectos Legais e Regulatórios

O ambiente legal em torno de criptomoedas e fraudes associadas permanece fragmentado e em evolução. Diferentes jurisdições tratam esses crimes de maneiras radicalmente distintas. Alguns países têm agências dedicadas e processos estabelecidos. Outros mal reconhecem criptomoeda como conceito legal válido, tornando impossível processar crimes relacionados através de canais oficiais.

Recuperação de fundos roubados é notoriamente difícil. A natureza irreversível de transações blockchain significa que, uma vez transferido, dinheiro não volta sem cooperação voluntária do receptor ou intervenção de autoridades que consigam identificar e acessar os criminosos. Taxa de sucesso em recuperações permanece desanimadoramente baixa.

Regulamentação crescente pode eventualmente melhorar a situação através de requisitos de KYC mais rigorosos em exchanges, tornando mais difícil para criminosos liquidarem ativos roubados. Contudo, isso vem com custo de privacidade e descentralização que muitos na comunidade cripto valorizam fundamentalmente.

Construindo Cultura de Segurança Pessoal

Segurança não deve ser evento pontual – é estilo de vida. Assim como você não tranca a porta de casa apenas ocasionalmente, proteção do patrimônio digital requer hábitos consistentes e arraigados. Criar rotinas reduz dependência de força de vontade e memória, que são recursos notoriamente não confiáveis sob pressão ou cansaço.

Desenvolva checklist mental para qualquer interação relacionada a cripto. Antes de clicar qualquer link, faça três perguntas: reconheço e confio na fonte? A solicitação faz sentido contextualmente? Há urgência artificial tentando me apressar? Se qualquer resposta for “não” ou “talvez”, pause e investigue através de canais independentes.

Compartilhe conhecimento. Quando você aprende sobre novo golpe ou técnica defensiva, conte para outros na comunidade. Segurança coletiva beneficia todos. Golpistas dependem de assimetria informacional – eles sabem muito sobre você, você sabe pouco sobre eles. Reduzir essa assimetria através de compartilhamento mútuo nivela o campo de jogo.

Checklist Essencial de Proteção Anti-Phishing

- Habilite autenticação de dois fatores em todas as contas relacionadas a criptomoedas, preferindo apps autenticadores ou chaves físicas ao invés de SMS

- Use carteira de hardware para armazenar quantias significativas que não necessitam de acesso frequente para trading ativo

- Crie e-mails únicos e dedicados exclusivamente para cada exchange importante, facilitando identificação de vazamentos de dados

- Configure códigos anti-phishing personalizados em exchanges que oferecem esse recurso para verificar autenticidade de comunicações

- Mantenha lista de marcadores verificados de sites que você usa regularmente ao invés de depender de mecanismos de busca

- Jamais compartilhe frases de recuperação, chaves privadas ou senhas completas por qualquer meio de comunicação digital

- Desconfie de qualquer comunicação não solicitada oferecendo oportunidades de investimento ou suporte técnico

- Verifique sempre URLs antes de inserir credenciais, prestando atenção especial em caracteres similares visualmente

- Instale apenas extensões de navegador de fontes oficiais verificadas e revise permissões solicitadas criteriosamente

- Mantenha sistemas operacionais e softwares de segurança atualizados com patches mais recentes

- Use redes privadas virtuais (VPN) confiáveis ao acessar carteiras ou exchanges de redes WiFi públicas

- Configure whitelists de endereços de retirada em exchanges sempre que possível para limitar transferências não autorizadas

- Documente e reporte tentativas de phishing às plataformas relevantes e autoridades competentes

- Revise regularmente permissões concedidas a contratos inteligentes e revogue aquelas não mais necessárias

- Mantenha cópias de backup de informações críticas em locais físicos seguros e separados

O Futuro da Segurança em Criptomoedas

Olhando adiante, podemos esperar tanto escalada quanto inovação. Atacantes continuarão refinando técnicas, incorporando tecnologias mais avançadas, e explorando novas superfícies de ataque conforme o ecossistema cripto se expande. Quantum computing eventualmente forçará revisão completa de pressupostos criptográficos atuais.

Simultaneamente, soluções defensivas também evoluem. Autenticação biométrica distribuída, contratos inteligentes com recursos de segurança nativos, e sistemas de reputação descentralizados prometem elevar o patamar de segurança base. Educação está melhorando gradualmente conforme indústria amadurece e mais recursos são dedicados a conscientização.

O equilíbrio final provavelmente nunca será alcançado. Cada avanço defensivo gera resposta ofensiva, cada novo protocolo de segurança eventualmente encontra sua vulnerabilidade. Essa é a natureza de sistemas adaptativos complexos. Segurança perfeita é ilusão; resiliência contínua é objetivo realista.

Conclusão

Como identificar e evitar golpes de phishing em cripto não é simplesmente questão técnica – é competência existencial para qualquer pessoa navegando este novo território financeiro. Suas criptomoedas existem puramente como informação; proteger essa informação é literalmente proteger seu patrimônio. Não há rede de segurança, não há seguro governamental, não há reversão de transações mal-intencionadas.

A responsabilidade recai inteiramente sobre você, o que inicialmente parece assustador mas eventualmente torna-se empoderador. Você controla completamente sua segurança através de decisões e hábitos diários. Cada link verificado, cada e-mail questionado, cada urgência artificial resistida é investimento direto na preservação do seu capital. O custo de vigilância constante é infinitesimal comparado ao custo devastador de um único momento de desatenção.

O ecossistema cripto está apenas começando sua jornada mainstream. Milhões de novos participantes entrarão nos próximos anos, e infelizmente, muitos aprenderão sobre phishing da maneira mais dolorosa possível – perdendo dinheiro real. Sua escolha de estudar, implementar e compartilhar conhecimento sobre segurança coloca você entre os preparados ao invés dos surpreendidos. Em um campo onde informação é literalmente valor, conhecimento sobre proteção desse valor pode ser seu ativo mais precioso.

As ferramentas estão disponíveis, as estratégias são conhecidas, os padrões de ataque são documentados. O que separa vítimas de sobreviventes não é sorte ou habilidade técnica excepcional – é disciplina para aplicar práticas de segurança consistentemente, mesmo quando inconvenientes. Especialmente quando inconvenientes, pois esses momentos de pressa são precisamente quando golpistas atacam. Transforme paranoia saudável em segunda natureza, e seu patrimônio digital permanecerá onde pertence – sob seu controle exclusivo.

Perguntas Frequentes

Qual a diferença entre phishing tradicional e phishing em criptomoedas?

Phishing tradicional geralmente visa roubar credenciais bancárias ou informações de cartão de crédito, onde existe possibilidade de contestação e reversão através de instituições financeiras. No phishing cripto, o alvo são chaves privadas e frases de recuperação que concedem controle permanente e irreversível sobre ativos digitais. Uma vez que fundos são transferidos na blockchain, não há autoridade central para reverter a transação, tornando os ataques definitivos e irrecuperáveis.

Como posso verificar se um site de exchange ou carteira é legítimo?

Verifique múltiplos indicadores simultaneamente: examine o certificado SSL clicando no cadeado do navegador, confirme que a URL está exatamente correta sem caracteres extras ou substituídos, consulte comunidades oficiais em redes sociais verificadas para links autênticos, e nunca confie apenas em resultados de busca ou anúncios. Crie marcadores de sites legítimos após verificação inicial e use-os exclusivamente para acessos futuros, eliminando risco de sites clonados.

O que fazer imediatamente após perceber que fui vítima de phishing?

Aja com velocidade máxima: se compartilhou credenciais mas ainda tem acesso, altere imediatamente senhas e habilite ou reforce autenticação multifator. Se revelou frase de recuperação, transfira urgentemente todos os ativos para nova carteira com seed phrase completamente diferente. Documente todas as transações suspeitas com hashes e endereços, reporte à exchange envolvida e autoridades competentes, e monitore a blockchain para rastrear movimentação dos fundos através de ferramentas de análise disponíveis publicamente.

Carteiras de hardware realmente impedem todos os tipos de phishing?

Carteiras de hardware protegem contra a maioria dos ataques de phishing ao manter chaves privadas offline e exigir confirmação física para transações, mas não são absolutamente infalíveis. Você ainda pode ser enganado a aprovar transações maliciosas manualmente se não verificar cuidadosamente detalhes no dispositivo antes de confirmar. Além disso, phishing que visa roubar a própria carteira física ou PIN através de engenharia social permanece possível, embora significativamente mais difícil que ataques puramente digitais.

Por que golpistas preferem criptomoedas comparado a dinheiro tradicional?

Criptomoedas oferecem combinação única de características que favorecem criminosos: pseudonimato que dificulta rastreamento até identidades reais, irreversibilidade de transações que elimina possibilidade de estorno, transferência instantânea global sem intermediários que possam bloquear fundos suspeitos, e ausência de supervisão centralizada que protegeria vítimas. Enquanto dinheiro tradicional pode ser recuperado através de bancos e autoridades, cripto transferida para carteira anônima torna-se praticamente irrastreável e irrecuperável para vítimas comuns.

Sou Ricardo Mendes, investidor independente desde 2017. Ao longo dos anos, me aprofundei em análise técnica e em estratégias de gestão de risco. Gosto de compartilhar o que aprendi e ajudar iniciantes a entender o mercado de Forex e Cripto de forma simples, prática e segura, sempre colocando a proteção do capital em primeiro lugar.

Aviso Importante:

O conteúdo apresentado tem caráter exclusivamente educativo e informativo. Nada aqui deve ser interpretado como consultoria financeira, recomendação de compra ou venda de ativos, ou promessa de resultados.

Criptomoedas, Forex, ações, opções binárias e demais instrumentos financeiros envolvem alto risco e podem levar à perda parcial ou total do capital investido.

Pesquise por conta própria (DYOR) e, sempre que possível, busque a orientação de um profissional financeiro devidamente habilitado antes de tomar qualquer decisão.

A responsabilidade pelas suas escolhas financeiras começa com informação consciente e prudente.

Atualizado em: janeiro 30, 2026